Selasa, 26 Juni 2012

IT memiliki aturan – aturan baik dalam informasi maupun dalam arti sempit yaitu berita, bentuk sebuah angka, laporan kinerja perusahaan, laporan pengintaian militer, laporan cuaca dan segala bentuk laparan lainnya. Semakin pesat kemajuan teknologi informasi user harus mempunyai sebuah rencana keamanan, dalam mengkombinasikan peran dari kebijakan, teknologi pengguna.Manusia (people) merupakan objek yang menjalankan proses membutuhkan dukungan kebijakan (policy), sebagai petunjuk untuk melakukannya, dan membutuhkan teknologi (technology), merupakan alat (tools), mekanisme atau fasilitas untuk melakukan aspek-aspek keamanan. Metodologi Keamanan Sistem Informasi Keamanan level 0 : keamanan fisik, merupakan keamanan tahap awal dari komputer security. Jika keamanan fisik tidak terjaga dengan baik, maka data-data bahkan hardware komputer sendiri tidak dapat diamankan. Keamanan level 1 : terdiri dari database, data security, keamanan dari PC itu sendiri, device, dan application. Contohnya : jika kita ingin database aman, maka kita harus memperhatikan dahulu apakah application yang dipakai untuk membuat desain database tersebut merupakan application yang sudah diakui keamanannya seperti oracle. Selain itu kita harus memperhatikan sisi lain yaitu data security. Data security adalah cara mendesain database tersebut. Device security adalah alat-alat apa yang dipakai supaya keamanan dari komputer terjaga. Computer security adalah keamanan fisik dari orang-orang yang tidak berhak mengakses komputer tempat datadase tersebut disimpan. Keamanan level 2 : adalah network security. Komputer yang terhubung dengan jaringan sangat rawan dalam masalah keamanan, oleh karena itu keamanan level 2 harus dirancang supaya tidak terjadi kebocoran jaringan, akses ilegal yang dapat merusak keamanan data tersebut. Keamanan level 3 : adalah information security. Keamanan informasi yang kadang kala tidak begitu dipedulikan oleh administrator seperti memberikan password ke teman, atau menuliskannya dikertas, maka bisa menjadi sesuatu yang fatal jika informasi tersebut diketahui oleh orang yang tidak bertanggung jawab. Keamanan level 4 : merupakan keamanan secara keseluruhan dari komputer. Jika level 1-3 sudah dapat dikerjakan dengan baik maka otomatis keamanan untuk level 4 sud. sumber : http://saprida.blogspot.com/2012/06/prinsip-dalam-it.html

Term & Condition merupakan cara pandang seseorang tentang aturan hukum yang jelas dan berlaku pada setiap pemakain internet. Setiap aturan biasanya telah ditentukan oleh pihak penyelenggara atau pengelola. Apabila dari pihak user keluar dari batas-batas yang telah di sepakati pada TOC ini maka pihak penyelenggara dapat memberikan sansi pada pihak yang telah menyalahgunakan fungsi dari sistem yang dijalankan. Biasanya dalam aturan Term & Condition sudah dijelaskan tentang Ketentuan Layanan, Ketentuan Konten dan Jurnalisme Warga,begitu juga dengan etiket komunikasi dan berinteraksi melalui komentar, baik berupa mengirimkan pesan, shout atau bahkan didalam tulisan sendiri. Semuanya telah diatur, tapi ada beberapa yang bersifat frivasi yanng hanya pengguna saja yangn mengetahuinnya. Etiket yang berlaku ketika ada interaksi didalam pergaulan, menunjukan cara yang tepat atau diharapkan untuk kalangan atau situasi tertentu. Namun perlu diingat bahwa untuk mengukurnya dapat saja berbeda, karena etiket dapat bersifat relative, dapat dianggap tidak sopan dalam sebuah kebudayaan, namun dapat saja dianggap sopan dalam kebudayaan lain. Lain halnya dengan etika jauh lebih absolute seperti adanya larangan seperti tidak boleh berbohong atau jangan mencuri. Salah satu kelemahan internet yang tidak dapat diukur sebagai media interaktif yaitu bahwa kita tidak tahu kondisi emosi lawan interaktif dan kita juga tidak akan tahu karakter dan watak lawan interaktif kita. Oleh sebab itu terkadang tidak sengaja kita menyinggung atau menyakiti perasaan seseorang. Kalau sudah begini maka timbulah suasana ketidaknyamanan. Bagi orang dewasa tentu saja semua ini adalah bagian dari proses pergaulan, sehingga adalah wajar terjadi hal demikian. Namun alangkah bijaknya kita menghindari diri untuk melukai orang lain. Kalaupun terlanjur, tentu penyelesaianya dapat dilakukan secara dewasa pula. Beberapa hal dibawah ini yang harus diperhatikan pengguana: 1. Jangan Gunakan Huruf Kapital. 2. Hati-hati Untuk Memberikan Informasi Atau Berita Hoax. 3. Kutip Seperlunya. 4. Hindari Menyebarkan Permusuhan, Penghinaan menyangkut SARA atau Komentar yang Memprovokasi. 5. Perlakuan Terhadap Pesan Pribadi. 6. Hindari Untuk Menyerang Pribadi. 7. Ketika ‘Harus’ Menyimpang Dari Topik (out of topic/ OOT) 8. Sedapatnya Menyampaikan Kritik dan Saran yang Bersifat Pribadi, disampaikan melalui pesan pribadi (Personal Message) 9. Cara bertanya yang baik.

Segala aspek kehidupan pasti mempunyia keterkaitannya dengan kode etik maupun aturan. Di kantor juga memiliki aturan dalam pernggunaan internet. 1.Para karyawan sebaiknya tidak menggunakan fasilitas internet untuk keperluan pribadi, maupun keperluan yang tidak ada hubungannya dengan kantor. 2.Tidak menggunakan internet untuk mempublikasi atau bertukar informasi internal kantor kepada pihak luar secara ilegal. 3. Tidak melakukan kegiatan pirating, hacking atau cracking terhadap fasilitas internet kantor.\ 4.Mematuhi peraturan yang ditetapkan oleh kantor dalam penggunaan fasilitas internet Kode Etik Dalam lingkup TI, kode etik profesinya memuat kajian ilmiah mengenai prinsip atau norma-norma dalam kaitan dengan hubungan antara professional atau developer TI dengan klien, antara para professional sendiri, antara organisasi profesi serta organisasi profesi dengan pemerintah. Salah satu bentuk hubungan seorang profesional dengan klien (pengguna jasa) misalnya pembuatan sebuah program aplikasi. Seorang profesional tidak dapat membuat program semaunya, ada beberapa hal yang harus ia perhatikan seperti untuk apa program tersebut nantinyadigunakan oleh kliennya atau user; iadapat menjamin keamanan (security) sistem kerja program aplikasi tersebut dari pihak-pihak yang dapat mengacaukan sistem kerjanya(misalnya: hacker, cracker, dll). Ada 3 hal pokok yang merupakan fungsi dari kode etik profesi: 1.Kode etik profesi memberikan pedoman bagi setiap anggota profesi tentang prinsip profesionalitas yang digariskan. 2.Kode etik profesi merupakan sarana kontrol sosial bagi masyarakat atas profesi yang bersangkutan(kalanggansocial). 3.Kode etik profesi mencegah campur tangan pihak diluarorganisasi profesi tentang hubungan etika dalam keanggotaan profesi. Aspek-Aspek Tinjauan Pelanggaran Kode Etik Profesi IT : 1.Aspek Teknologi Semua teknologi adalah pedang bermata dua, ia dapat digunakan untuk tujuan baik dan jahat. Contoh teknologi nuklir dapat memberikan sumber energi tetapi nuklir juga enghancurkan kota hirosima. Seperti halnya juga teknologi kumputer, orang yang sudah memiliki keahlian dibidang computer bias membuat teknologi yang bermanfaat tetapi tidak jarang yang melakukan kejahatan. 2.Aspek Hukum Hukum untuk mengatur aktifitas di internet terutama yang berhubungan dengan kejahatan maya antara lain masih menjadi perdebatan. Ada dua pandangan mengenai hal tersebut antara lain: a) Karakteristik aktifitas di internet yang bersifat lintas batas sehingga tidak lagi tunduk pada batasan-batasan teritorial b) system hukum tradisiomal (The Existing Law) yang justru bertumpu pada batasan-batasan teritorial dianggap tidak cukup memadai untuk menjawab persoalan-persoalan hukum yang muncul akibat aktifitas internet. Dilema yang dihadapi oleh hukum tradisional dalam menghadapi fenomena-fenomena cyberspace ini merupakan alasan utama perlunya membentuk satu regulasi yang cukup akomodatif terhadap fenomena-fenomena baru yang muncul akibat pemanfaatan internet. Aturan hukum yang akan dibentuk itu harus diarahkan untuk memenuhi kebutuhan hukum (the legal needs) para pihak yang terlibat di dalam transaksi-transaksi lewat internet. Hukum harus diakui bahwa yang ada di Indonesia sering kali belum dapat menjangkau penyelesaian kasus kejahatan computer. Untuk itu diperlukan jaksa yang memiliki wawasan dan cara pandang yang luas mengenai cakupan teknologi yang melatar belakangi kasus tersebut. Sementara hukum di Indonesia itu masih memiliki kemampuan yang terbatas didalam penguasaan terhadap teknologi informasi. 3. Aspek Pendidikan Dalam kode etik hacker ada kepercayaan bahwa berbagi informasi adalah hal yang sangat baik dan berguna, dan sudah merupakan kewajiban (kode etik) bagi seorang hacker untuk membagi hasil penelitiannya dengan cara menulis kode yang open source dan memberikan fasilitas untuk mengakses informasi tersebut dan menggunakn peralatan pendukung apabila memungkinkan. Disini kita bisa melihat adanya proses pembelajaran. Yang menarik dalam dunia hacker yaitu terjadi strata-strata atau tingkatan yang diberikan oleh komunitas hacker kepada seseorang karena kepiawaiannya bukan karena umur atau senioritasnya. Untuk memperoleh pengakuan atau derajat seorang hacker mampu membuat program untuk ekploit kelemahan system menulis tutorial/ artikel aktif diskusi di mailing list atau membuat situs web, dsb. 4.Aspek Ekonomi Untuk merespon perkembangan di Amerika Serikat sebagai pioneer dalam pemanfaatan internet telah mengubah paradigma ekonominya yaitu paradigma ekonomi berbasis jasa (From a manufacturing based economy to service – based economy). Akan tetapi pemanfaatan tknologi yang tidak baik (adanya kejahatan didunia maya) bisa mengakibatkan kerugian ekonomi yang tidak sedikit. 5.Aspek Sosial Budaya Akibat yang sangat nyata adanya cyber crime terhadap kehidupan sosial budaya di Indonesia adalah ditolaknya setiap transaksi di internet dengan menggunakan kartu kredit yang dikeluarkan oleh perbankan Indonesia. Masyarakat dunia telah tidak percaya lagi dikarenakan banyak kasus credit card PRAUD yang dilakukan oleh netter asal Indonesia. http://ziakhalidah.blogspot.com/2012/03/praktekpraktek-kode-etik-dalam.html http://cosaviora.blogspot.com/2011/05/prinsip-integrity-confidentiality.html http://www.bagansiapiapi.net/id/topic.php?id=2220 http://media.kompasiana.com/new-media/2011/12/01/seberapa-pentingnya-sianatiquette-kompasiana-etiquette-bagi-anda/

Aspek keamanan biasanya seringkali ditinjau dari 3 hal : Confidentiality Integrity Availability biasanya ketiga aspek aspek ini sering disingkat menjadi CIA. dimana di bawah ini akan di jelas lebih detail apa itu pengertian masing-masing di atas. Integrity Aspek yang menjamiin bahwa data tidak boleh berubah tanpa izin dari pihak yang berwenang (authorized). Aspek integrity ini sangat penting untuk aplikasi e-procurement. data yang telah dikirim tidak dapat di ubah kembali. apabila dilanggar akan mengakibatkan tidak berfungsinya e-procurement secara teknis ada banyak cara untuk menjamin aspek integrity, misalnya seperti dengan menggunaka messange authentication code, hash function, digital signature. Confidentiality Confidentiality merupakan yang menjamin kerahasiaan data atau informasi. sistem yang digunakan harus dapat menjamin kerahasiaan data yang dikirim, diterima dan disimpan. bocornya informasi akan dapat berakibat batalnya proses pengadaan. kerahasiaan ini dapat diimplementasikan dengan beberapa cara, misalnya menggunakan teknologi kriptografi. teknologi kriptografi dapat mempersulit pembacaan data tersebut bagi pihak yang tidak berhak. akses terhadap informasi juga harus dilakukan dengan melalui mekanisme otorisasi yang ketat. tingkat keamanan dari mekanisme otorisasi bergantung kepada tingkat kerahasiaan data yang diinginkan. Availability Availibility merupakan aspek yang menjamin bahwa data tersedia ketika dibutuhkan. dapat dibayangkan efek yang terjadi ketika proses penawaran sedang dilangsungkan ternyata sistem tidak dapat diakses sehingga penawaran tidak dapat diterima. sumber: http://fitri-fitri-pratiwi.blogspot.com/2011/05/prinsip-integrity-confidentiality-dan.html

Sabtu, 19 Mei 2012

Proposal Pembuatan Aplikasi dan Website Depok Rabu, 7 April 2012 No : 01 Hal : Penawaran Lampiran :1 (Satu) Proposal Kepada Yth. Kepala Owner/Manager TRUESIDE Jakarta Kami adalah sebuah perusahaan yang bergerak dalam bidang teknologi informasi khususnya dalam konsultan teknologi informasi dan developer. Kami berkeinginan untuk menawarkankan layanan kami kepada perusahaan Bapak/Ibu, dengan harapan akan menjalin kerjasama pada pengembangan teknologi informasi khususnya dalam pengembangan sistem, aplikasi dan multimedia sebagai sarana penunjang bagi kegiatan usaha dan publikasi maupun promosi perusahaan Bapak/Ibu. Besar harapan kami untuk menjalin kerjasama dengan perusahaan Bapak/Ibu. Kami harap Bapak/Ibu dapat menghubungi kami selambat-lambatnya 1 bulan setelah pengajuan proposal kami ini, dikarenakan kami harus mengerjakan proyek lain, atas perhatian dan kerjasama yang baik kami ucapkan Terima Kasih. Hormat Kami Kepala Proyek ( Ana Nurdiniah )

Humble Co. IT Consultant and Developer Proposal Penawaran Pembuatan Aplikasi Penjualan dan Persediaan Barang serta Website DAFTAR ISI No revisi : 01 TUJUAN Sejak masuknya komputer dalam bidang perdagangan maka apliksi-aplikasi yang menunjang perdagangan semakin berkembang yang pada akhirnya semakin mempermudah pekerjaan dalam siklus perdagangan dan jasa seperti proses pencatatan pembelian, penjualan, daftar barang, daftar stok,dll. Secara umum, kegiatan yang dilakukan di usaha perdagangan dan jasa hampir sama bahkan terkadang keduanya ada secara bersama-sama seperti pada usaha distro / merchamdise. Didalam usahanya terdapat proses penambahan (pembelian) dan pengurangan (penjualan) serta proses simpan (stok) pakaian atau barang lainnya yang digunakan dalam usaha pakaian tersebut. Melihat hal tersebut maka perlu kiranya dibuat aplikasi yang bisa mempermudah aktivitas toko. Pembuatan aplikasi penjualan dan persediaan barang bertujuan untuk membantu pengguna atau pemilik dalam melakukan pencatatan secara sistematis dan menghindari kesalahan pencatatan yang diakibatkan lupa atau salah catat karena dengan aplikasi ini pengguna tidak perlu mengingat atau menghafal suatu transaksi. Internet merupakan jaringan yang terhubung diantara kumpulan komputer antar satu dengan lainnya, baik satu wilayah maupun wilayah lainnya yang terkait dan saling berkomunikasi. Internet telah mengubah wajah komunikasi dunia yang sejak lama didominasi oleh perangkat digital non-komputer, menjadi komunikasi komputer yang global. Menggunakan Internet, kita dapat berhubungan satu sama lainnya dimanapun kita berada tanpa dibatasi oleh ruang dan waktu. Teknologi informasi berkembang di berbagai bidang terutama dibidang fashion atau mode. Banyak website yang telah menawarkan jasa informasi mengenai mode. Tidak banyak yang tahu tempat penjualan band – band lokal oleh anak muda indonesia terutama masyarakat yang bertempat tinggal di jabodetabek. Di jakarta dan sekitarnya terdapat beberapa toko/distro, namun yang paling digandrungi saat ini yaitu TRUESIDE Jakarta. Proses promosi serta informasi dari TRUESIDE ini masih kurang baik, dikarenakan proses promosi yanng dilakukan hanya dari mulut kemulut. Informasi yang didapatkan juga sangat minim dikarenakan toko tersebut belum memiliki website resmi. Dari penjelasan diatas, kami dari HUMBLE Co., ingin bekerjasama dengan TRUESIDE Jakarta dalam pembuatan aplikasi penjualan dan persediaan barang serta website TRUESIDE Jakarta. KEUNTUNGAN Keuntungan memiliki Aplikasi: 1. Mempermudah kegiatan transaksi toko. 2. Mempermudah kegiatan pencatatan barang secara sistematis Keuntungan memiliki Website: Sarana promosi, transaksi, pusat informasi dan pengelolaan data. Mendapatkan informasi tentang lokasi toko TRUESIDE Jakarta. Pelanggan akan mudah melihat barang yang tersedia di toko tanpa harus berkunjung dahulu. Memudahkan pemesanan, sehingga pelanggan tidak perlu datang ke toko. Pelanggan dapat mengakses website 24 jam dimanapun mereka berada diseluruh penjuru dunia. PENGEMBANGAN Metode Pengembangan dalam proposal penawaran ini menggunakan metode SDLC. Tahap-tahap dalam SDLC adalah sebagai berikut: 1. Tahap Planning Tahap Planing merupakan tahap perencanaan untuk membuat aplikasi dan website. Untuk Aplikasi: Ø Mempelajari konsep sistem dan permasalahan yang ada. Untuk Website Ø Home (Halaman Depan). Penjelasan : Halaman awal berisikan deskripsi perusahaan secara umum. Ø Profile Perusahaan (Profile Company). Penjelasan : Berisi profil dan latar belakang berdirinya perusahaan. Ø News (berita). Penjelasan : Berisikan berita-berita terbaru perusahaan Ø Produk (Product). Penjelasan : Berisikan keterangan detail produk yang disediakan. Ø Pemesanan (Order) : Tata cara dalam melakukan transaksi Online. Ø Kontak Perusahaan (Contact Info): Berisi alamat dan keterangan lain untuk menghubungi perusahaan. Perencanaan yang akan dilakukan Humble Co.: a. Data client (nama perusahaan, nomor telepon, email, alamat). b. Project detail (nama project, deskripsi project). c. Service detail (web dinamis atau web statis). d. Teknologi yang digunakan (Java atau php). e. Database yang digunakan (Mysql, Oracle atau SQL Server ). f. Waktu project (Deadline). 2. Tahap Analisa Mendefinisikan kebutuhan yang digunakan untuk membuat aplikasi dan website. Tahapan analisis: a. Analisa Teknologi Kami akan menggunakan bahasa Java untuk aplikasi dan html untuk penggunaan website yang bersifat statis, serta php untuk website yang bersifat dinamis. b. Analisa User Pengguna dari aplikasi adalah owner dan admin toko, sementara website ini adalah masyarakat umum. c. Analisa Biaya Perhitungan Biaya : Pembuatan prototype dan design 200.000,- Jasa Pembuatan 1.200.000,- Hosting - Setup awal 100.000,- - Biaya pertahun =100.000,- x 12 bulan 1.200.000,- Domain - Biaya domain .com = / tahun 500.000,- Jasa Pembuatan - Biaya Jasa pembuatan web perusahaan 800.000,- Total 4.000.000,- 3. Tahap desain Tahap desain untuk aplikasi dan website TRUESIDE Jakarta sebagai berikut: 4. Tahap Implementasi Tahapan ini digunakan untuk mengevaluasi tahap desain sebelumnya yaitu: 1. Penggunaan data dan font 2. Tingkat kompatibilitas penggunaan 3. penggunaan judul dokumen disetiap halaman 4. Bahasa yang digunakan Tahap Pengujian Tahapan ini diperlukan untuk: 1. Akurasi dan ketepatan 2. Kecepatan eksekusi program 3. Hubungan antara aplikasi dengan database D. Tahap pemiliharaan Tahapan ini dilakukan untuk maintenance atau menjaga sistem agar tetap stabil kemampuan dari sistem tersebut.Demikian penawaran ini kami buat, semoga bisa kerja sama antara Humble Co. dengan TRUESIDE Jakarta sebagai upaya bersama dalam meningkatkan mutu pelayanan kepada masyarakat. Depok, 7 April 2012 Humble Co. ( Abdur Rosyid ) Programmer

Sabtu, 14 April 2012

Seiring dengan perkembangan Teknologi Informasi, maka semakin berkembang pula pekerjaan yang behubungan dengan bidang Teknologi Informasi. berikut ini adalah pekerjaan-pekerjaan di bidang IT, antara lain :

Job description profesi-profesi IT di Indonesia antara lain :

1 IT Support Officer

Bertanggung jawab dalam menerima, memprioritaskan dan menyelesaikan permintaan bantuan IT, membeli hardware IT, software dan hal-hal lain yang berhubungan dengan hal tersebut, instalasi, perawatan dan penyediaan dukungan harian baik untuk hardware & software Windows & Macintosh, peralatan termasuk printer, scanner, hard-drives external, dll. Korespondensi dengan penyedia jasa eksternal termasuk Internet Service Provider, penyedia jasa Email, hardware, dan software supplier, dll. mengatur penawaran harga barang dan tanda terima dengan supplier untuk kebutuhan yang berhubungan dengan IT, menyediakan data / informasi yang dibutuhkan untuk pembuatan laporan department regular.

2 Network Administrator

Bertanggung jawab mengurusi, mengoperasi, maintain, dan perawatan jaringan LAN maupun WAN, manajemen sistem serta dukungan terhadap perangkat kerasnya, mengarsipkan data, serta maintain dan perawatan komputer.

3 Network Engineer

Bertanggung jawab melaksanakan komunikasi dan analisa sistem networking, mendesain perencanaan untuk integrasi, mendukung jaringan pada internet, intranet dan ekstranet, serta menganalisa dan ikut mengambil bagian dalam pengembangan standardisasi keamanan dan implementasi mengendalikan untuk keamanan LAN dan WAN. Sedangkan untuk tugas dan tanggung jawabnya adalah maintenance LAN dan koneksi internet, maintenance hardware, maintenance database dan file, help desk, dan inventory.

4 IT Programmer

Bertanggung jawab dalam mengambil bagian dalam pengembangan dan integrasi perangkat lunak, mengembangkan secara aktif kemampuan dalam pengembangan perangkat lunak, menerima permintaan user untuk masalah-masalah yang harus diselesaikan, menyediakan dukungan dan penyelesaian masalah konsumen baik untuk konsumen internal maupun eksternal, bertanggung jawab atas kepuasan terkini pelanggan, melakukan tugas-tugas yang berkaitan dan tanggung jawab yang diminta, , mengerjakan macam-macam tugas terkait seperti yang diberikan, dan membentuk kekompakan maksimum dalam perusahaan bersama dengan rekan-rekan dalam perusahaan.

5 Analyst Programmer

Bertanggung jawab dalam merancang, membuat kode program dan menguji program untuk mendukung perencanaan pengembangan aplikasi sistem.

6 Web Designer

Bertugas mengembangkan rancangan inovatif aplikasi web-based beserta isi dari aplikasi tersebut.

7 Systems Programmer / Software Engineer

terbiasa dengan pengembangan software ‘life cycles’, memiliki ketrampilan dalam merancang aplikasi, menyiapkan program menurut spesifikasi, dokumentasi / ’coding’, dan pengujian.

8 IT Executive

Bertanggung jawab dalam memelihara kecukupan, standard dan kesiapan sistem / infrastruktur untuk memastikan pengoperasiannya dapat efektif dan efisien, serta menerapkan prosedur IT dan proses untuk memastikan data terproteksi secara maksimum.

9 IT Administrator

Bertanggung jawab dalam menyediakan implementasi dan administrasi yang meliputi LAN, WAN dan koneksi dial-up, firewall, proxy serta pendukung teknisnya.

10 Database Administrator

Bertanggung jawab untuk administrasi dan pemeliharaan teknis yang menyangkut perusahaan dalam pembagian sistem database.

11 Systems Engineer

Bertanggung jawab dalam menyediakan rancangan sistem dan konsultasi terhadap pelanggan, memberikan respon terhadap permintaan technical queries serta dukungannya, dan melakukan pelatihan teknis ke pelanggan dan IT administrator.

12 Helpdesk Analyst

Bertanggung jawab dalam me-’remote’ permasalahan troubleshoot melalui email / telephone dengan cara mengambil alih kendali para pemakai via LAN/WAN koneksi, serta perencanaan, mengkoordinir dan mendukung proses bisnis, sistem dan end-users dalam menyelesaikan masalah yang mereka hadapi.

13 ERP Consultant

Bertugas memberikan nasehat teknis ataupun fungsional pada implementasi solusi ERP, dan harus mempunyai beberapa pengetahuan tertentu dalam rangka memetakan proses.

14 Account Manager

Bertanggung jawab untuk kemajuan penjualan suatu solusi dan / atau produk serta target pendapatan.

15 Bussiness Development Manager

Bertanggung jawab secara umum mengetahui kebutuhan akan pelanggan, memiliki ketajaman yang diperlukan dalam menopang dan menguntungkan bisnis, serta mempunyai kemampuan luas yang mampu menyerap dan berkomunikasi jelas tentang bisnis kompleks serta konsep teknologi.

16 IT Manager

bertanggung jawab dalam mengatur kelancaran dari sistem IT, troubleshooting dan membantu organisasi dalam menangani permasalahan IT, dan sesuai dengan pengembangan IT yang baru dalam bidang yang diperlukan.

17 Project Manager

Bertanggung jawab dalam merencanakan, memberi arahan dan melaksanakan aktivitas manajemen proyek untuk suatu divisi / area, memonitor progress terhadap jadwal dan anggaran proyek, dan mengalokasikan atau membantu mengalokasi sumber daya sesuai dengan hasil proyek yang harus diselesaikan.

18 IT Consultant/Compliance

Ada beberapa turunan dari bidang pekerjaan ini yang diantaranya adalah:

- IT Auditor bertugas untuk melakukan evaluasi dan rekomendasi atas lingkungan IT di sebuah perusahaan. sertifikasi yang terkait dengan hal ini adalah CISA,CGEIT dan CIA.

- Security consultant bertugas untuk melakukan evaluasi dan rekomendasi khusus untuk keamananIT disebuah perusahaan. Sertifikasi yang terkait dengan hal ini adalah CISSP, CISM dan SANS.

-IT Compliance bertugas untuk melakukan evaluasi atas keputusan lingkungan IT suatu perusahaan terhadap beberapa regulasi yang terkait dengan perusahaan tersebut baik itu dari internal maupun eksternal.

-Penetration tester bertugas untuk melakukan evaluasi atas keamanan suatu sistem dengan cara menerobos seperti seorang hacker. Sertifikasi yang terkait adalah CEH dan CHFI.

sumber :

http://khojex-tea.blogspot.com/2009/11/jenis-jenis-pekerjaan-di-bidang-it.html

http://jhondriskotsal.blogspot.com/2011/11/jenis-pekerjaan-di-bidang-it.html

http://wartawarga.gunadarma.ac.id/2012/04/jenis-jenis-pekerjaan-di-bidang-it-2/

PROSEDUR PENDIRIAN USAHA DIBIDANG IT+DRAFT KONTRAK KERJA UNTUK PROYEK IT

0 komentar Diposting oleh chubby di 05.06Pendirian suatu badan usaha ada 2 jenis, yaitu badan usaha yang ber badan hukum, seperti PT, yayasan, koperasi, dan bumn, selain itu ada pula jenis badan usaha yang tidak ber badan hukum, seperti UD, PD, Firma, dan CV. Dalam membangun sebuah badan usaha, kita harus memperhatikan beberapa prosedur peraturan perizinan, sebagai berikut :

1. Tahapan pengurusan izin pendirian

Bagi perusahaan skala besar hal ini menjadi prinsip yang tidak boleh dihilangkan demi kemajuan dan pengakuan atas perusahaan yang bersangkutan. Hasil akhir pada tahapan ini adalah sebuah izin prinsip yang dikenal dengan Letter of Intent yang dapat berupa izin sementara, izin tetap hinga izin perluasan. Untk beerapa jenis perusahaan misalnya, sole distributor dari sebuah merek dagang, Letter of Intent akan memberi turunan berupa Letter of Appointment sebagai bentuk surat perjanjian keagenan yang merupakan izin perluasan jika perusahaan ini memberi kesempatan pada perusahaan lain untuk mendistribusikan barang yang diproduksi. Berikut ini adalah dokumen yang diperlukan, sebagai berikut :

• Tanda Daftar Perusahaan (TDP);

• Nomor Pokok Wajib Pajak (NPWP);

• Bukti diri.

Selain itu terdapat beberapa Izin perusahaan lainnya yang harus dipenuhi :

• Surat Izin Usaha Perdagangan (SIUP), diperoleh melalui Dep. Perdagangan.

• Surat Izin Usaha Industri (SIUI), diperoleh melalui Dep. Perindustrian.

• Izin Domisili.

• Izin Gangguan.

• Izin Mendirikan Bangunan (IMB).

• Izin dari Departemen Teknis

2. Tahapan pengesahan menjadi badan hukum

Tidak semua badan usaha mesti ber badan hukum. Akan tetapi setiap usaha yang memang dimaksudkan untuk ekspansi atau berkembang menjadi berskala besar maka hal yang harus dilakukan untuk mendapatkan izin atas kegiatan yang dilakukannya tidak boleh mengabaikan hukum yang berlaku. Izin yang mengikat suatu bentuk usaha tertentu di Indonesia memang terdapat lebih dari satu macam. Adapun pengakuan badan hukum bisa didasarkan pada Kitab Undang-Undang Hukum Dagang (KUHD), hingga Undang-Undang Penanaman Modal Asing ( UU PMA ).

3. Tahapan penggolongan menurut bidang yang dijalani.

Badan usaha dikelompokkan kedalam berbagai jenis berdasarkan jenis bidang kegiatan yang dijalani. Berkaitan dengan bidang tersebut, maka setiap pengurusan izin disesuaikan dengan departemen yang membawahinya seperti kehutanan, pertambangan, perdagangan, pertanian dsb.

4. Tahapan mendapatkan pengakuan, pengesahan dan izin dari departemen lain

yang terkait Departemen tertentu yang berhubungan langsung dengan jenis kegiatan badan usaha akan mengeluarkan izin. Namun diluar itu, badan usaha juga harus mendapatkan izin dari departemen lain yang pada nantinya akan bersinggungan dengan operasional badan usaha misalnya Departemen Perdagangan mengeluarkan izin pendirian industri pembuatan obat berupa SIUP. Maka sebgai kelanjutannya, kegiatan ini harus mendapatkan sertifikasi juga dari BP POM, Izin Gangguan atau HO dari Dinas Perizinan, Izin Reklame, dll.

• Tugas dan lingkup pekerjaan

• Tanggal mulai dan berakhirnya pekerjaan

• Harga borongan pekerjaan

Draft Kontrak Kerja

KONTRAK PELAKSANAAN PEKERJAAN PEMBUATAN SISTEM INVENTORY GUDANG ANTARA DREAM SOFT DENGAN FRIENDS OF IT (FIT)

_______________________________________________________________

Nomor : …………………….

Tanggal : …………………….

Pada hari ini ………, tanggal ……………kami yang bertanda tangan di bawah ini :

Nama : ………………………………………………………………………………

Alamat : ………………………………………………………………………………

Telepon : ………………………………………………………………………………

Jabatan : ………………………………………………………………………………

Dalam hal ini bertindak atas nama Dream Soft dan selanjutnya disebut sebagai Pihak Pertama.

dan

Nama : ………………………………………………………………………………

Alamat : ………………………………………………………………………………

Telepon : ………………………………………………………………………………

Jabatan : ………………………………………………………………………………

Dalam hal ini bertindak atas nama Pemilik atau Kuasa Pemilik dan selanjutnya disebut sebagai Pihak Kedua.

Kedua belah pihak telah sepakat untuk mengadakan ikatan Kontrak Pelaksanaan Pekerjaan Pembuatan Sistem Inventory Gudang untuk usaha yang dimiliki oleh Pihak Kedua yang terletak di ……………………………………………………………………………………

Pihak Pertama bersedia untuk melaksanakan pekerjaan pembuatan Sistem , yang pembiayaannya ditanggung oleh Pihak Kedua, dengan ketentuan yang disebutkan dalam pasal pasal sebagai berikut :

Pasal 1

Tujuan Kontrak

Tujuan kontrak ini adalah bahwa Pihak Pertama melaksanakan dan, menyelesaikan pekerjaan pembuatan system Inventory Gudang pada pihak kedua.

Pasal 2

Lain – Lain

Pihak Pertama dan Pihak Kedua akan bersama- sama mematuhi dengan baik dan bertanggung jawab terhadap seluruh kesepakatan kerja yang telah disetujui.

Demikian Kontrak Kerja ini telah di setujui dan di tanda tangani untuk dilaksanakan dengan sebagai mana mestinya tanpa adanya campur tangan dari pihak lain.

Pihak Pertama Pihak Kedua

( ………………… ) (…………………… )

sumber :

http://www.pu2tgoclo.blogspot.com/

http://freebali.wordpress.com/2008/06/23/contoh-kontrak-kerja-antara-pemborong-dengan-owner/

http://raveshader.blogspot.com/

Kamis, 29 Maret 2012

Kita sering mendengar tentang UU (undang-undang) yang berlaku di negara kita, untuk menjadi sebuah bangsa yang maju, sebuah negara harus mempunyai peraturan yang bijaksana dan sebagai rakyatnya kita harus menaati peraturan-peraturan yang dicantumkan ke dalam Undang-undang.

Berbicara mengenai UU (undang-undang), dalam dunia Informasi dan Teknologi (IT) ada juga dasar-dasar hukum yang mengatur mengenai bagaimana selayaknya IT itu berjalan, adalah RUU ITE yaitu Rancangan Undang-Undang tentang Informasi dan Transaksi Elektronik (RUU ITE), hasil pembahasan Panitia Kerja (Panja) mengalami banyak perubahan dari naskah awal yang disampaikan Pemerintah ke DPR RI. Perubahan paling signifikan ada pada Bab tentang Perbuatan Yang Dilarang dan Ketentuan Pidana. Rumusan Terbaru RUU ITE ini sudah lebih mengacu pada Convention on Cyber Crime, Budhapest, 2001.

Contoh kasus yang terjadi mengenai RUU ITE :

Undang-Undang Informasi dan Transaksi Elektronik (UU ITE) menjadi ramai dibicarakan, ketika bergolaknya kasus warga sipil yaitu Prita Mulyasari yang dituduh mencemarkan nama baik RS Omni Internasional. Kemudian merambah pada kasus penghinaan wartawan infotainment oleh artis Luna Maya . Kasus penuduhan penyemaran nama baik dan penghinaan itu menyita banyak perhatian publik. Alih-alih, kini kasus tersebut berujung pada perseturuan di meja hijau.

Hingga kini, kontroversi masih kerap terjadi. Alasan utamanya adalah terkekangnya hak untuk berpendapat, sehingga masyarakat

seakan tidak memiliki ruang lagi untuk saling berkeluh kesah. Akhirnya, hal itu memicu lahirnya opini, barang siapa yang berani menulis pedas, maka harus siap dihadapkan pada pasal-pasal UU ITE itu.

Berikut ini Kontroversi dan Polemik UU ITE

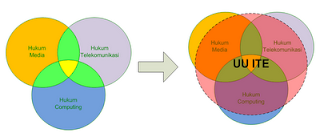

Undang Undang Infomasi dan Transaksi Elektronik (UU ITE) ini pada dasarnya adalah salah satu konsekuensi dari skema konvergensi bidang telekomunikasi, computing dan entertainment (media), dimana pada awalnya masing-masing masih berbaur sendiri-sendiri. Undang-undang ini dibuat untuk memberikan kepastian hukum dan implikasinya pada saat transaksi elektronik seperti transaksi keuangan via ponsel, dari mulai saat memasukkan password, melakukan transaksi keuangan, sampai bagaimana pesan itu sampai ke recipient yang dituju. Kepastian hukum ini diperlukan untuk para stakeholder terkait di dalamnya, mulai dari operator seluler, penyedia service transaksi keuangan tersebut, bank dimana sang nasabah menyimpan uangnya, sampai ke bank dimana recipient menjadi nasabahnya (yang mungkin saja berbeda dengan bank si sender).

Akhirnya dampak nyata UU ITE ini akan berhulu kepada bagaimana pelaksanaannya di lapangan. Semua stakeholder atau yang berkepentingan dengan undang-undang ini diharapkan tidak salah mengartikan pasal-pasalnya, tetapi juga tidak menyalahgunakannya. Lembaga sekuat KPK saja dalam hal penyadapan, misalnya, harus berhati-hati menggunakannya, jika tidak mau menuai kritikan dari para praktisi hukum.

Mengutip pernyataan Menkominfo bahwa penerapan UU ITE harus memuat titik temu, harus seimbang, tidak terlalu ketat atau terlalu longgar. Di situlah mungkin seninya.

SOSIALISASI RUU ITE

Lain lagi halnya dengan aktivis Hak Asasi Manusia (HAM) ini. Menurutnya, UU ITE itu tidak jelas juntrungnya kemana dan masyarakat bisa tertekan serta takut dengan adanya UU ITE itu. “Menurut hemat saya, UU ITE itu tidak jelas. Ada kerancuan pada pasal-pasalnya,” papar Asep Purnama Bahtiar.

Menurut pria asli Surabaya itu, yang menjadi perdebatan dan ditolak oleh sebagian masyarakat terdapat di Bab VII pasal 27 ayat 3 yang berbunyi, “Setiap orang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya informasi elektronik dan/atau mendistribusikan dokumen elektronik yang memiliki muatan penghinaan dan/atau pencemaran nama baik”.

Pada pasal 27 ayat 3 itu, lanjutnya, dinilai berpotensi disalahgunakan atau disalah artikan untuk sengaja dijadikan jeratan hukum terhadap kebebasan seseorang untuk menulis blog, email, status Facebook, Twitter, ataupun semua bentuk dokumen elektronik apapun bentuknya menjadi terbatasi. “Harus ada peninjaun kembali atas pasal itu,” argumennya serius.

“Misalkan saja anda berkomentar negatif di dinding akun Facebook saya, menurut pasal tadi, anda dapat saya tuntut karena saya anggap melecehkan atau mencemarkan nama baik saya. Pasal itu yang perlu pembatasan dan perlu penjelasan ulang, supaya tidak terjadi kesalahpahaman,” paparnya menjelaskan

Ketika disinggung korban UU ITE baru-baru ini yaitu Prita Mulyasari yang dituduh mencemarkan nama baik RS Omni Internasional dan artis Luna Maya yang terkena tuduhan penghinaan, Asep mengungkapkan, Prita dan Luna Maya merupakan korban ketidakjelasan UU ITE itu. ”Padahal kalau kita cermati dengan sangat bijak, kedua orang itu tidak termasuk dalam orang yang melanggar Pasal 27 Ayat 3 UU ITE,” ungkap ayah dari Radhita dan Dian Andriani itu beropini.

Kemudian, terkait akar permasalahan UU ITE, Asep mengatakan kurang jelasnya UU ITE itu karena kurangnya sosialisasi dari pemerintahan. “Permasalahan pokok UU ITE adalah keambiguan dari UU tersebut sehingga perlu penjelasan dan sosialisasi yang intens dari pemerintahan,” jawabnya diplomatis.

Menurutnya, DPR dan pemerintah selaku legislator harus segera mensosialisasikan Undang-Undang Informasi dan Transaksi Elektronik (ITE) kepada publik dan pengguna UU. “Sosialisasi UU ITE ini menjadi penting agar tidak ditemukan lagi Prita Mulyasari dan Luna Maya lainnya,” sarannya mengakhiri .

Manfaat pelaksanaan UU ITE:

1. Transaksi dan sistem elektronik beserta perangkat pendukungnya mendapat perlindungan hukum. Masyarakat harus memaksimalkan manfaat potensi ekonomi digital dan kesempatan untuk menjadi penyelenggara Sertifikasi Elektronik dan Lembaga Sertifikasi Keandalan.

2. E-tourism mendapat perlindungan hukum. Masyarakat harus memaksimalkan potensi pariwisata indonesia dengan mempermudah layanan menggunakan ICT.

3. Trafik internet Indonesia benar-benar dimanfaatkan untuk kemajuan bangsa. Masyarakat harus memaksimalkan potensi akses internet indonesia dengan konten sehat dan sesuai konteks budaya indonesia

4. Produk ekspor indonesia dapat diterima tepat waktu sama dengan produk negara kompetitor. Masyarakat harus memaksimalkan manfaat potensi kreatif bangsa untuk bersaing dengan bangsa lain

Berbicara mengenai peraturan ataupun biasa disebut Undang-undang (UU) mengenai IT, ada baiknya kita mengetahui apa itu UU Informasi dan Transaksi Elektronik (ITE).

Secara definisi kata-katanya :

Informasi Elektronik sendiri secara definisinya adalah satu atau sekumpulan data Elektronik, termasuk tetapi tidak terbatas pada tulisan, suara, gambar, peta, rancangan, foto, electronic data interchange (EDI), surat Elektronik (electronic mail), telegram, teleks, telecopy atau sejenisnya, huruf, tanda, angka, Kode Akses, simbol, atau perforasi yang telah diolah yang memiliki arti atau dapat dipahami oleh Orang yang mampu memahaminya.

Transaksi elektronik adalah perbuatan hukum yang dilakukan dengan menggunakan Komputer, jaringan Komputer, dan/atau media Elektronik lainnya

Teknologi Informasi adalah suatu teknik untuk mengumpulkan, menyiapkan, menyimpan, memproses, mengumumkan, menganalisis, dan/atau menyebarkan informasi

Jadi, Undang-undang Informasi & Transaksi Elektronik adalah ketentuan yang berlaku untuk setiap Orang yang melakukan perbuatan hukum sebagaimana diatur dalam Undang-Undang ini, baik yang berada di wilayah hukum Indonesia maupun di luar wilayah hukum Indonesia, yang memiliki akibat hukum di wilayah hukum Indonesia dan/atau di luar wilayah hukum Indonesia dan merugikan kepentingan Indonesia.

Undang-Undang Informasi dan Transaksi elektronik (UUITE) mengatur berbagai perlindungan hukum atas kegiatan yang memanfaatkan internet sebagai medianya, baik transaksi maupun pemanfaatan informasinya. Pada UUITE ini juga diatur berbagai ancaman hukuman bagi kejahatan melalui internet. UUITE mengakomodir kebutuhan para pelaku bisnis di internet dan masyarakat pada umumnya guna mendapatkan kepastian hukum, dengan diakuinya bukti Elektronik dan tanda tangan digital sebagai bukti yang sah di pengadilan.

Berdasarkan azas dan tujuannya :

Penyelenggaraan telekomunikasi memperhatikan dengan sungguh-sungguh asas pembangunan nasional dengan mengutamakan asas manfaat, asas adil dan merata, asas kepastian hukum dan asas kepercayaan pada diri sendiri, serta memperhatikan pula asas keamanan, kemitraan, dan etika.

Asas manfaat berarti bahwa pembangunan telekomunikasi khususnya penyelenggaraan telekomunikasi akan Iebih berdaya guna dan berhasil guna baik sebagai infrastruktur pembangunan, sarana penyelenggaraan pemerintahan, sarana pendidikan, sarana perhubungan, maupun sebagai komoditas ekonomi yang dapat Iebih meningkatkan kesejahteraan masyarakat lahir batin.

Asas adil dan merata adalah bahwa penyelenggaraan telekomunikasi memberikan kesempatan dan perlakuan yang sama kepada semua pihak yang memenuhi syarat dan hasil-hasilnya dinikmati oleh masyarakat secara adil dan merata.

Asas kepastian hukum berarti bahwa pembangunan telekomunikasi khususnya penyelenggaraan telekomunikasi harus didasarkan kepada peraturan perundang-undangan yang menjamin kepastian hukum, dan memberikan perlindungan hukum baik bagi para investor, penyelenggara telekomunikasi, maupun kepada pengguna telekomunikasi.

Asas kepercayaan pada diri sendiri, dilaksanakan dengan memanfaatkan secara maksimal potensi sumber daya nasional secara efisien serta penguasaan teknologi telekomunikasi, sehingga dapat meningkatkan kemandirian dan mengurangi ketergantungan sebagai suatu bangsa dalam menghadapi persaingan global.

Asas kemitraan mengandung makna bahwa penyelenggaraan telekomunikasi harus dapat

mengembangkan iklim yang harmonis, timbal balik, dan sinergi dalam penyelenggaraan telekomunikasi. Asas keamanan dimaksudkan agar penyelenggaraan telekomunikasi selalu memperhatikan faktor keamanan dalam perencanaan, pembangunan, dan pengoperasiannya.

Asas etika dimaksudkan agar dalam penyelenggaraan telekomunikasi senantiasa dilandasi oleh semangat profesionalisme, kejujuran, kesusilaan, dan keterbukaan.

Cyberlaw di berbagai negara (Indonesia, Malaysia, Singapura & Amerika)

Banyak orang yang mengatakan bahwa dunia cyber (cyberspace) tidak dapat diatur. Cyberspace adalah dunia maya dimana tidak ada lagi batas ruang dan waktu. Padahal ruang dan waktu seringkali dijadikan acuan hukum. Jika seorang warga Indonesia melakukan transaksi dengan sebuah perusahaan Malaysia yang menggunakan server di Amerika, dimanakah (dan kapan) sebenarnya transaksi terjadi? Hukum mana yang digunakan?

Teknologi digital yang digunakan untuk mengimplementasikan dunia cyber memiliki kelebihan dalam hal duplikasi atau regenerasi. Data digital dapat direproduksi dengan sempurna seperti aslinya tanpa mengurangi kualitas data asilnya. Hal ini sulit dilakukan dalam teknologi analog, dimana kualitas data asli lebih baik dari duplikatnya. Sebuah salian (fotocopy) dari dokumen yang ditulis dengan tangan memiliki kualitas lebih buruk dari aslinya. Seseorang dengan mudah dapat memverifikasi keaslian sebuah dokumen. Sementara itu dokumen yang dibuat oleh sebuah wordprocessor dapat digandakan dengan mudah, dimana dokumen “asli” dan “salinan” memiliki fitur yang sama. Jadi mana dokumen yang “asli”? Apakah dokumen yang ada di disk saya? Atau yang ada di memori komputer saat ini? Atau dokumen yang ada di CD-ROM atau flash disk? Dunia digital memungkinkan kita memiliki lebih dari satu dokumen asli.

Cyber Law Di Indonesia

Indonesia telah resmi mempunyai undang-undang untuk mengatur orang-orang yang tidak bertanggung jawab dalam dunia maya. Cyber Law-nya Indonesia yaitu undang–undang tentang Informasi dan Transaksi Elektronik (UU ITE).

Di berlakukannya undang-undang ini, membuat oknum-oknum nakal ketakutan karena denda yang diberikan apabila melanggar tidak sedikit kira-kira 1 miliar rupiah karena melanggar pasal 27 ayat 1 tentang muatan yang melanggar kesusilaan. sebenarnya UU ITE (Undang-Undang Informasi dan Transaksi Elektronik) tidak hanya membahas situs porno atau masalah asusila. Total ada 13 Bab dan 54 Pasal yang mengupas secara mendetail bagaimana aturan hidup di dunia maya dan transaksi yang terjadi didalamnya. Sebagian orang menolak adanya undang-undang ini, tapi tidak sedikit yang mendukung undang-undang ini.

Dibandingkan dengan negara-negara di atas, indonesia termasuk negara yang tertinggal dalam hal pengaturan undang-undang ite. Secara garis besar UU ITE mengatur hal-hal sebagai berikut :

•Tanda tangan elektronik memiliki kekuatan hukum yang sama dengan tanda tangan konvensional (tinta basah dan bermaterai). Sesuai dengan e-ASEAN Framework Guidelines (pengakuan tanda tangan digital lintas batas).

Alat bukti elektronik diakui seperti alat bukti lainnya yang diatur dalam KUHP.

UU ITE berlaku untuk setiap orang yang melakukan perbuatan hukum, baik yang berada di wilayah Indonesia maupun di luar Indonesia yang memiliki akibat hukum di Indonesia.

Pengaturan Nama domain dan Hak Kekayaan Intelektual.

Perbuatan yang dilarang (cybercrime) dijelaskan pada Bab VII (pasal 27-37):

Pasal 27 (Asusila, Perjudian, Penghinaan, Pemerasan)

Pasal 28 (Berita Bohong dan Menyesatkan, Berita Kebencian dan Permusuhan)

Pasal 29 (Ancaman Kekerasan dan Menakut-nakuti)

Pasal 30 (Akses Komputer Pihak Lain Tanpa Izin, Cracking)

Pasal 31 (Penyadapan, Perubahan, Penghilangan Informasi)

Pasal 32 (Pemindahan, Perusakan dan Membuka Informasi Rahasia)

Pasal 33 (Virus?, Membuat Sistem Tidak Bekerja (DOS)

Pasal 35 (Menjadikan Seolah Dokumen Otentik (phising?)

Cyber Law Di Malaysia

Cyber Law di Malaysia, antara lain:

– Digital Signature Act

– Computer Crimes Act

– Communications and Multimedia Act

– Telemedicine Act

– Copyright Amendment Act

– Personal Data Protection Legislation (Proposed)

– Internal security Act (ISA)

– Films censorship Act

Cyber Law Di Singapura

Cyber Law di Singapore, antara lain:

• Electronic Transaction Act

• IPR Act

• Computer Misuse Act

• Broadcasting Authority Act

• Public Entertainment Act

• Banking Act

• Internet Code of Practice

• Evidence Act (Amendment)

• Unfair Contract Terms Act

Cyber Law Di Amerika

Di Amerika, Cyber Law yang mengatur transaksi elektronik dikenal dengan Uniform Electronic Transaction Act (UETA). UETA diadopsi oleh National Conference of Commissioners on Uniform State Laws (NCCUSL) pada tahun 1999.

Secara lengkap Cyber Law di Amerika adalah sebagai berikut :

– Electronic Signatures in Global and National Commerce Act

– Uniform Electronic Transaction Act

– Uniform Computer Information Transaction Act

– Government Paperwork Elimination Act

– Electronic Communication Privacy Act

– Privacy Protection Act

– Fair Credit Reporting Act

– Right to Financial Privacy Act

– Computer Fraud and Abuse Act

– Anti-cyber squatting consumer protection Act

– Child online protection Act

– Children’s online privacy protection Act

– Economic espionage Act

– “No Electronic Theft” Act

Keterbatasan UU ITE dalam mengatur penggunaan Teknologi Informasi

0 komentar Diposting oleh chubby di 07.26Keterbatasan UU ITE dalam mengatur penggunaan IT

Undang-undang ITE pada dasarnya bertujuan untuk mengatur bagaimana sebuah Informasi Teknologi berikut dengan seluruh elemen yang terkait dapat berjalan segabaimana dikatakan baik dan teratur tanpa melanggar hukum yang berlaku.

Cyberlaw merupakan suatu sistem hukum yang dianggap relevan untuk mengatur aktivitas e-Commerce, mengingat sifat-sifat dari e-Commerce yang tidak dapat diatur dengan menggunakan instrumen hukum konvensional, sehingga banyak negara-negara di dunia kemudian secara serius membuat regulasi khusus mengenai Cyberlaw ini. Salah satu acuan bagi negara-negara di dunia untuk merumuskan Cyberlaw adalah melalui adopsi atau meratifikasi instrumen hukum internasional yang dibentuk berdasarkan konvensi ataupun framework tentang Cyberlaw maupun e-Commerce yang dibentuk oleh organisasi-organisasi internasional. Organisasi Internasional yang mengeluarkan regulasi e-Commerce yang dapat menjadi acuan atau Model Law adalah: UNCITRAL, WTO, Uni Eropa, dan OECD, sedangkan pengaturan di organisasi internasional lainnya seperti, APEC dan ASEN adalah sebatas pembentukan kerangka dasar atau Framework, yang berisi ketentuan¬ketentuan yang mendukung dan memfasilitasi perkembangan E-Commerce.

Mengenai Materi yang terdapat pada UU ITE

RUU ITE merupakan rezim hukum baru karena mengatur berbagai asas legalitas dokumen elektronik antara lain dengan pengakuan tanda tangan elektronik yang memiliki kekuatan hukum yang sama dengan tanda tangan konvensional dan bukti elektronik sebagai alat bukti yang sah (pasal 5 UU ITE) sebagaimana alat bukti lainnya yang diatur dalam KUHAP; serta mengatur mengenai asas extra teritori, (pasal 2 UU ITE) yaitu bahwa UU ITE berlaku untuk seluruh “Orang” (individual ataupun badan hukum) yang melakukan perbuatan hukum baik yang berada di wilayah hukum Indonesia maupun di luar wilayah hukum Indonesia, yang memilih akibat hukum di wilayah hukum Indonesia dan/atau di luar wilayah hukum Indonesia dan merugikan kepentingan Indonesia;

Agar teknologi dapat berkembang dan memperhatikan ketentuan terkait larangan monopoli, dalam UU ITE diatur mengenai teknologi netral yaitu bahwa pemanfaatan teknologi informasi dan transaksi elektronik dilaksanakan dengan memperhatikan kebebasan pemilihan teknologi.

UU ITE yang terdiri dari 13 Bab dan 54 Pasal mencakup materi mengenai Informasi dan Dokumen Elektronik; Pengiriman dan Penerimaan Surat Elektronik; Tanda Tangan Elektronik; Sertifikat Elektronik; Penyelenggaraan Sistem Elektronik; Transaksi Elektronik; Hak Atas kekayaan Intelektual; dan Perlindungan Data Pribadi atau Privasi. Sebagai tindak lanjut UU ITE, akan disusun beberapa RPP sebagai peraturan pelaksanaan, yaitu mengenai Lembaga Sertifikasi Kehandalan, Tanda Tangan Elektronik, Penyelenggara Sertifikasi Elektronik, Penyelenggaraan Sistem Elektronik, Transaksi Elektronik, Penyelenggara Agen Elektronik, Pengelola Nama Domain, Lawful Interception, dan Lembaga Data Strategis.

Melengkapi Kitab Undang–Undang Hukum Acara Pidana (KUHAP) yang telah ada, UU ITE juga mengatur mengenai hukum acara terkait penyidikan yang dilakukan aparat penegak hukum (kepolisian dan kejaksaan) yang memberi paradigma baru terhadap upaya penegakkan hukum dalam rangka meminimalkan potensi abuse of power penegak hukum sehingga sangat bermanfaat dalam rangka memberikan jaminan dan kepastian hukum. “Penyidikan di bidang teknologi informasi dan transaksi elektronik dilakukan dengan memperhatikan perlindungan terhadap privasi, kerahasiaan, kelancaran layanan publik, integritas data atau keutuhan data, sesuai ketentuan peraturan perundang-undangan (Pasal 42 ayat (2)). Sedangkan Penggeledahan dan/atau penyitaan terhadap sistem elektronik yang terkait dengan dugaan tindak pidana harus dilakukan atas izin ketua pengadilan negeri setempat dan wajib menjaga terpeliharanya kepentingan pelayanan umum (Pasal 42 ayat (3)).”

Pengaturan tersebut tidak berarti memberikan peluang/pembiaran terhadap terjadinya upaya kejahatan dengan menggunakan sistem elektronik, karena dalam halhal tertentu penyidik masih mempunyai kewenangan melaksanakan tugasnya sebagaimana diatur dalam KUHAP (Kitab Undang- Undang Hukum Acara Pidana (KUHAP). “Dalam hal pelaku kejahatan tertangkap tangan, penyidik tidak perlu meminta izin, serta dalam hal sangat perlu dan mendesak bilamana penyidik harus segera dan tidak mungkin untuk mendapatkan surat izin terlebih dahulu, penyidik dapat melakukan hanya atas benda bergerak dan untuk itu wajib segera melaporkan kepada ketua pengadilan negeri setempat guna memperoleh persetujuan (Pasal 38 ayat (2) KUHAP.

Kelemahan dan Saran Undang-Undang Nomor 11 Tahun 2008 Tentang Informasi dan Transaksi Ekektronik.

Undang-undang Informasi dan Transaksi Elektronik (UU ITE) telah disahkan oleh DPR pada tanggal 25 Maret 2008, namun disahkannya sebuah undang-undang bukan berarti ia telah menjadi sebuah hukum yang mutlak dan tidak bisa lagi diubah atau bahkan diganti; sebaliknya justru perbaikan dan perubahan harus dilakukan pada setiap undang-undang dan peraturan lain yang diketahui memiliki kelemahan, terutama apabila kelemahan tersebut fatal sifatnya. Dalam konteks ini maka Asosiasi Internet Indonesia sebagai suatu organisasi yang berkedudukan di Indonesia dan bertujuan untuk memajukan pengembangan dan pemanfaatan internet di Indonesia secara bebas dan bertanggung jawab, wajib untuk memberikan pandangan dan usulan demi memperbaiki UU ITE tersebut yang memiliki sangat banyak kelemahan.

Kelemahan I : proses penyusunan.

Kelemahan pertama dari UU ITE terletak dari cara penyusunannya itu sendiri, yang menimbulkan kontradiksi atas apa yang berusaha diaturnya. UU ITE yang merupakan UU pertama yang mengatur suatu teknologi moderen, yakni teknologi informasi, masih dibuat dengan menggunakan prosedur lama yang sama sekali tidak menggambarkan adanya relevansi dengan teknologi yang berusaha diaturnya. Singkat kata, UU ITE waktu masih berupa RUU relatif tidak disosialisasikan kepada masyarakat dan penyusunannya masih dipercayakan di kalangan yang amat terbatas, serta peresmiannya dilakukan dengan tanpa terlebih dahulu melibatkan secara meluas komunitas yang akan diatur olehnya.

Padahal, dalam UU ini jelas tercantum bahwa:

Pasal 1 ayat 3 Teknologi Informasi adalah suatu teknik untuk mengumpulkan, menyiapkan, menyimpan, memproses, mengumumkan, menganalisis, dan/atau menyebarkan informasi. Ini berarti seyogyanya dalam penyusunan UU ini memanfaatkan teknologi informasi dalam mengumpulkan pendapat mengenai kebutuhan perundangannya, menyiapkan draftnya, menyimpan data elektroniknya, mengumumkannya secara terbuka, menganalisis reaksi masyarakat terhadapnya setelah menyebarkan informasinya, sebelum akhirnya mencapai sebuah hasil akhir dan meresmikan hasil akhir tersebut sebagai sebuah UU.

Kelemahan pertama ini adalah kelemahan fatal, yang terbukti secara jelas bahwa akibat tidak dimanfaatkannya teknologi informasi dalam proses penyusunan UU ini, maka isi dari UU ini sendiri memiliki celah-celah hukum yang mana dalam waktu kurang dari sebulan peresmiannya telah menimbulkan gejolak di kalangan pelaku usaha teknologi informasi, yang diakibatkan oleh ketidakpastian yang ditimbulkannya itu.

Kelemahan II: salah kaprah dalam definisi.

Pasal 1 ayat 1 Informasi Elektronik adalah satu atau sekumpulan data elektronik, termasuk tetapi tidak terbatas pada tulisan, suara, gambar, peta, rancangan, foto, electronic data interchange (EDI), surat elektronik (electronic mail), telegram, teleks, telecopy atau sejenisnya, huruf, tanda, angka, Kode Akses, simbol, atau perforasi yang telah diolah yang memiliki arti atau dapat dipahami oleh orang yang mampu memahaminya.

Ayat 4 Dokumen Elektronik adalah setiap Informasi Elektronik yang dibuat, diteruskan, dikirimkan, diterima, atau disimpan dalam bentuk analog, digital, elektromagnetik, optikal, atau sejenisnya, yang dapat dilihat, ditampilkan, dan/atau didengar melalui Komputer atau Sistem Elektronik, termasuk tetapi tidak terbatas pada tulisan, suara, gambar, peta, rancangan, foto atau sejenisnya, huruf, tanda, angka, Kode Akses, simbol atau perforasi yang memiliki makna atau arti atau dapat dipahami oleh orang yang mampu memahaminya.

Definisi Informasi Elektronik menggambarkan tampilan, bukan data; dari kenyataan ini terlihat jelas bahwa penyusun definisi ini belum memahami bahwa data elektronik sama sekali tidak berupa tulisan, suara, gambar atau apapun yang ditulis dalam definisi tersebut. Sebuah data elektronik hanyalah kumpulan dari bit-bit digital, yang mana setiap bit digital adalah informasi yang hanya memiliki dua pilihan, yang apabila dibatasi dengan kata “elektronik” maka pilihan itu berarti “tinggi” dan “rendah” dari suatu sinyal elektromagnetik. Bila tidak dibatasi dengan kata tersebut, maka bit digital dapat berupa kombinasi pilihan antonim apapun seperti “panjang” dan “pendek”, “hidup” dan “mati”, “hitam” dan “putih” dan sebagainya.

Kelemahan III: tidak konsisten.

Kelemahan ini terdapat di beberapa pasal dan ayat, salah satunya: Pasal 8 ayat 2 Kecuali diperjanjikan lain, waktu penerimaan suatu Informasi Elektronik dan/atau Dokumen Elektronik ditentukan pada saat Informasi Elektronik dan/atau Dokumen Elektronik memasuki Sistem Elektronik di bawah kendali Penerima yang berhak.

ampaknya ayat ini dibuat dengan logika berbeda dengan ayat 1 dalam pasal yang sama, dimana ayat 1 telah dengan benar menggunakan kriteria Sistem Elektronik yang ditunjuk atau dipergunakan, pada ayat 2 muncul kerancuan “di bawah kendali”. Suatu account e-mail yang berada di Yahoo atau Hotmail misalnya, tidak dapat dikatakan sebagai suatu Sistem Elektronik di bawah kendali karena yang dikendalikan oleh Penerima hanyalah bentuk virtualisasinya.

Kelemahan IV: masih sarat dengan muatan standar yang tidak jelas.

Kelemahan ini menjejali keseluruhan BAB VII – PERBUATAN YANG DILARANG. Pasal 27 ayat 1 Setiap Orang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan yang melanggar kesusilaan Kesusilaan – memakai standar siapa? Bahkan dalam satu rumah tangga sekalipun, antara suami istri bisa memiliki standar kesusilaan yang berbeda, bagaimana pula dalam satu negara? Bagaimana kalau terdapat perbedaan mencolok antara standar kesusilaan pengirim dan penerima? Ayat yang seperti ini sebaiknya dihapus saja.

Kelemahan V: menghambat penegakan hukum serta menghambat kemajuan.

Pasal 30 dan 31 intinya melarang setiap orang untuk melakukan infiltrasi ke Sistem Elektronik milik orang lain, kecuali atas dasar permintaan institusi penegak hukum. Ini berarti semua orang yang melakukan tindakan melawan hukum menggunakan Sistem Elektronik dapat dengan aman menyimpan semua informasi yang dimilikinya selama tidak diketahui oleh penegak hukum, yang mana ini mudah dilakukan, karena orang lain tidak diperbolehkan mengakses Sistem Elektronik miliknya dan dengan demikian tidak dapat memperoleh bukti-bukti awal yang dibutuhkan untuk melakukan pengaduan. Selain itu, apakah penyusun pasal-pasal ini tidak memahami konsep “untuk menangkap maling harus belajar mencuri”? Apabila semua kegiatan explorasi keamanan Sistem Elektronik dihambat seperti ini, pada saatnya nanti terjadi peperangan teknologi informasi, bagaimana kita bisa menang kalau tidak ada yang ahli di bidang ini? Sebaliknya, jika Pasal 34 ayat 2 yang memberikan pengecualian untuk kegiatan penelitian, ingin terus menerus diterapkan, apa gunanya pasal 30 dan pasal 31? Sebaiknya keseluruhan pasal-pasal ini diformulasi ulang dari awal.

Kelemahan VI : mengabaikan yurisdiksi hukum.

Pasal 37 Setiap Orang dengan sengaja melakukan perbuatan yang dilarang sebagaimana dimaksud dalam Pasal 27 sampai dengan Pasal 36 di luar wilayah Indonesia terhadap Sistem Elektronik yang berada di wilayah yurisdiksi Indonesia.

Sabtu, 03 Maret 2012

Perbedaan Audit Around The Computer dan Through The Computer

1 komentar Diposting oleh chubby di 06.30Auditing adalah proses sistematik dengan tujuan untuk mendapatkan dan mengevaluasi fakta yang berkaitan dengan asersi mengenai kejadian dan tindakan ekonomi untuk memastikan kesesuaian antara asersi dengan kriteria yang ditetapkan dan mengkomunikasikan hasilnya kepada pemakai yang berkepentingan.

>> Auditing-around the computer

Pendekatan audit dengan memperlakukan komputer sebagai kotak hitam, teknik ini tidak menguji langkah langkah proses secara langsung, hanya berfokus pada input dan output dari sistem computer.

Kelemahannya:

Umumnya data base mencakup jumlah data yang banyak dan sulit untuk ditelusuri secara manual

Tidak membuat auditor memahami sistem computer lebih baik

Mengabaikan pengendalian sistem, sehingga rawan terhadap kesalahan dan kelemahan potensial dalam system.

Lebih berkenaan dengan hal yang lalu dari pada audit yang preventif

Kemampuan computer sebagai fasilitas penunjang audit mubazir

Tidak mencakup keseluruhan maksud dan tujuan audit

>> Auditing-through the computer

Pendekatan audit yang berorientasi computer yang secara langsung berfokus pada operasi pemrosesan dalam system computer dengan asumsi bila terdapat pengendalian yang memadai dalam pemrosesan, maka kesalahan dan penyalahgunaan dapat dideteksi.

sumber : http://arifsubarkah.wordpress.com/

>> IT Audit Trail

Audit Trail merupakan salah satu fitur dalam suatu program yang mencatat semua kegiatan yang dilakukan tiap user dalam suatu tabel log. secara rinci. Audit Trail secara default akan mencatat waktu , user, data yang diakses dan berbagai jenis kegiatan. Jenis kegiatan bisa berupa menambah, merungubah dan menghapus. Audit Trail apabila diurutkan berdasarkan waktu bisa membentuk suatu kronologis manipulasi data.Dasar ide membuat fitur Audit Trail adalah menyimpan histori tentang suatu data (dibuat, diubah atau dihapus) dan oleh siapa serta bisa menampilkannya secara kronologis. Dengan adanya Audit Trail ini, semua kegiatan dalam program yang bersangkutan diharapkan bisa dicatat dengan baik.

Cara kerja Audit Trail

Audit Trail yang disimpan dalam suatu tabel

1. Dengan menyisipkan perintah penambahan record ditiap query Insert, Update dan Delete

2. Dengan memanfaatkan fitur trigger pada DBMS. Trigger adalah kumpulan SQL statement, yang secara otomatis menyimpan log pada event INSERT, UPDATE, ataupun DELETE pada sebuah tabel.

Fasilitas Audit Trail

Fasilitas Audit Trail diaktifkan, maka setiap transaksi yang dimasukan ke Accurate, jurnalnya akan dicatat di dalam sebuah tabel, termasuk oleh siapa, dan kapan. Apabila ada sebuah transaksi yang di-edit, maka jurnal lamanya akan disimpan, begitu pula dengan jurnal barunya.

Hasil Audit Trail

Record Audit Trail disimpan dalam bentuk, yaitu :

Binary File – Ukuran tidak besar dan tidak bisa dibaca begitu saja

Text File – Ukuran besar dan bisa dibaca langsung

Tabel.

>> Real Time Audit

Real Time Audit atau RTA adalah suatu sistem untuk mengawasi kegiatan teknis dan keuangan sehingga dapat memberikan penilaian yang transparan status saat ini dari semua kegiatan, di mana pun mereka berada. Ini mengkombinasikan prosedur sederhana dan logis untuk merencanakan dan melakukan dana untuk kegiatan dan “siklus proyek” pendekatan untuk memantau kegiatan yang sedang berlangsung dan penilaian termasuk cara mencegah pengeluaran yang tidak sesuai.

RTA menyediakan teknik ideal untuk memungkinkan mereka yang bertanggung jawab untuk dana, seperti bantuan donor, investor dan sponsor kegiatan untuk dapat “terlihat di atas bahu” dari manajer kegiatan didanai sehingga untuk memantau kemajuan. Sejauh kegiatan manajer prihatin RTA meningkatkan kinerja karena sistem ini tidak mengganggu dan donor atau investor dapat memperoleh informasi yang mereka butuhkan tanpa menuntut waktu manajer. Pada bagian dari pemodal RTA adalah metode biaya yang sangat nyaman dan rendah untuk memantau kemajuan dan menerima laporan rinci reguler tanpa menimbulkan beban administrasi yang berlebihan baik untuk staf mereka sendiri atau manajemen atau bagian dari aktivitas manajer.

Penghematan biaya overhead administrasi yang timbul dari penggunaan RTA yang signifikan dan meningkat seiring kemajuan teknologi dan teknik dan kualitas pelaporan dan kontrol manajemen meningkatkan menyediakan kedua manajer dan pemilik modal dengan cara untuk mencari kegiatan yang dibiayai dari sudut pandang beberapa manfaat dengan minimum atau tidak ada konsumsi waktu di bagian aktivitas manajer.

>> IT Forensics

IT Forensik merupakan Ilmu yang berhubungan dengan pengumpulan fakta dan bukti pelanggaran keamanan sistem informasi serta validasinya menurut metode yang digunakan (misalnya metode sebab-akibat),

Tujuan IT Forensik adalah untuk mendapatkan fakta-fakta objektif dari sistem informasi, karena semakin berkembangnya teknologi komputer dapat digunakan sebagai alat bagi para pelaku kejahatan komputer.

Fakta-fakta tersebut setelah di verifikasi akan menjadi bukti-bukti (evidence) yang akan di gunakan dalam proses hukum, selain itu juga memerlukan keahlian dibidang IT ( termasuk diantaranya hacking) dan alat bantu (tools) baik hardware maupun software.

Untuk Menganalisis Barang Bukti dalam Bentuk Elektronik atau Data seperti :

• NB/Komputer/Hardisk/MMC/CD/Camera Digital/Flash Disk dan SIM Card/HP

• Menyajikan atau menganalisis Chart Data Komunikasi Target

• Menyajikan atau Analisis Data isi SMS Target dari HP

• Menentukan Lokasi/Posisi Target atau Maping

• Menyajikan Data yg ada atau dihapus atau Hilang dari Barang Bukti Tersebut

Data atau barang bukti tersebut diatas diolah dan dianalisis menggunakan software dan alat khusus untuk dimulainya IT Forensik, Hasil dari IT Forensik adalah sebuah Chart data Analisis komunikasi data Target.

Berikut prosedur forensik yang umum di gunakan antara lain :

1. Membuat copies dari keseluruhan log data, files, daln lain-lain yang dianggap perlu pada media terpisah

2. Membuat finerptint dari data secara matematis.

3. Membuat fingerprint dari copies secvara otomatis.

4. Membuat suatu hashes masterlist

5. Dokumentasi yang baik dari segala sesuatu yang telah dikerjakan.

Sedangkan menurut metode Search dan Seizure adalah :

1. Identifikasi dan penelitian permasalahan.

2. Membaut hipotesa.

3. Uji hipotesa secara konsep dan empiris.

4. Evaluasi hipotesa berdasarkan hasil pengujian dan pengujian ulang jika hipotesa tersebut jauh dari apa yang diharapkan.

5. Evaluasi hipotesa terhadap dampak yang lain jika hipotesa tersebut dapat diterima.

Tools dalam Forensik IT

1. Antiword

Antiword merupakan sebuah aplikasi yang digunakan untuk menampilkan teks dan gambar dokumen Microsoft Word. Antiword hanya mendukung dokumen yang dibuat oleh MS Word versi 2 dan versi 6 atau yang lebih baru.

2. Autopsy

The Autopsy Forensic Browser merupakan antarmuka grafis untuk tool analisis investigasi diginal perintah baris The Sleuth Kit. Bersama, mereka dapat menganalisis disk dan filesistem Windows dan UNIX (NTFS, FAT, UFS1/2, Ext2/3).

3. Binhash

Binhash merupakan sebuah program sederhana untuk melakukan hashing terhadap berbagai bagian file ELF dan PE untuk perbandingan. Saat ini ia melakukan hash terhadap segmen header dari bagian header segmen obyek ELF dan bagian segmen header obyekPE.

4. Sigtool

Sigtcol merupakan tool untuk manajemen signature dan database ClamAV. sigtool dapat digunakan untuk rnenghasilkan checksum MD5, konversi data ke dalam format heksadesimal, menampilkan daftar signature virus dan build/unpack/test/verify database CVD dan skrip update.

5. ChaosReader

ChaosReader merupakan sebuah tool freeware untuk melacak sesi TCP/UDP/… dan mengambil data aplikasi dari log tcpdump. la akan mengambil sesi telnet, file FTP, transfer HTTP (HTML, GIF, JPEG,…), email SMTP, dan sebagainya, dari data yang ditangkap oleh log lalu lintas jaringan. Sebuah file index html akan tercipta yang berisikan link ke seluruh detil sesi, termasuk program replay realtime untuk sesi telnet, rlogin, IRC, X11 atau VNC; dan membuat laporan seperti laporan image dan laporan isi HTTP GET/POST.

6. Chkrootkit

Chkrootkit merupakan sebuah tool untuk memeriksa tanda-tanda adanya rootkit secara lokal. la akan memeriksa utilitas utama apakah terinfeksi, dan saat ini memeriksa sekitar 60 rootkit dan variasinya.

7. dcfldd

Tool ini mulanya dikembangkan di Department of Defense Computer Forensics Lab (DCFL). Meskipun saat ini Nick Harbour tidak lagi berafiliasi dengan DCFL, ia tetap memelihara tool ini.

8. ddrescue

GNU ddrescue merupakan sebuah tool penyelamat data, la menyalinkan data dari satu file atau device blok (hard disc, cdrom, dsb.) ke yang lain, berusaha keras menyelamatkan data dalam hal kegagalan pembacaan. Ddrescue tidak memotong file output bila tidak diminta. Sehingga setiap kali anda menjalankannya kefile output yang sama, ia berusaha mengisi kekosongan.

9. foremost

Foremost merupakan sebuah tool yang dapat digunakan untuk me-recover file berdasarkan header, footer, atau struktur data file tersebut. la mulanya dikembangkan oleh Jesse Kornblum dan Kris Kendall dari the United States Air Force Office of Special Investigations and The Center for Information Systems Security Studies and Research. Saat ini foremost dipelihara oleh Nick Mikus seorang Peneliti di the Naval Postgraduate School Center for Information Systems Security Studies and Research.

10. Gqview

Gqview merupakan sebuah program untuk melihat gambar berbasis GTK la mendukung beragam format gambar, zooming, panning, thumbnails, dan pengurutan gambar.

11. Galleta

Galleta merupakan sebuah tool yang ditulis oleh Keith J Jones untuk melakukan analisis forensic terhadap cookie Internet Explorer.

12. Ishw

Ishw (Hardware Lister) merupakan sebuah tool kecil yang memberikan informasi detil mengenai konfigurasi hardware dalam mesin. la dapat melaporkan konfigurasi memori dengan tepat, versi firmware, konfigurasi mainboard, versi dan kecepatan CPU, konfigurasi cache, kecepatan bus, dsb. pada sistem t>MI-capable x86 atau sistem EFI.

13. pasco

Banyak penyelidikan kejahatan komputer membutuhkan rekonstruksi aktivitas Internet tersangka. Karena teknik analisis ini dilakukan secara teratur, Keith menyelidiki struktur data yang ditemukan dalam file aktivitas Internet Explorer (file index.dat). Pasco, yang berasal dari bahasa Latin dan berarti “browse”, dikembangkan untuk menguji isi file cache Internet Explorer. Pasco akan memeriksa informasi dalam file index.dat dan mengeluarkan hasil dalam field delimited sehingga dapat diimpor ke program spreadsheet favorit Anda.

14. Scalpel

Scalpel adalah sebuah tool forensik yang dirancang untuk mengidentifikasikan, mengisolasi dan merecover data dari media komputer selama proses investigasi forensik. Scalpel mencari hard drive, bit-stream image, unallocated space file, atau sembarang file komputer untuk karakteristik, isi atau atribut tertentu, dan menghasilkan laporan mengenai lokasi dan isi artifak yang ditemukan selama proses pencarian elektronik. Scalpel juga menghasilkan (carves) artifak yang ditemukan sebagai file individual.

sumber :

http://gyakuza.wordpress.com

http://juliocaesarz.blogspot.com

http://mami96.wordpress.com

Kebutuhan akan teknologi Jaringan Komputer semakin meningkat. Selain sebagai media penyedia informasi, melalui Internet pula kegiatan komunitas komersial menjadi bagian terbesar, dan terpesat pertumbuhannya serta menembus berbagai batas negara. Bahkan melalui jaringan ini kegiatan pasar di dunia bisa diketahui selama 24 jam. Melalui dunia internet atau disebut juga cyberspace, apapun dapat dilakukan. Segi positif dari dunia maya ini tentu saja menambah trend perkembangan teknologi dunia dengan segala bentuk kreatifitas manusia. Namun dampak negatif pun tidak bisa dihindari. Tatkala pornografi marak di media Internet, masyarakat pun tak bisa berbuat banyak.

Seiring dengan perkembangan teknologi Internet, menyebabkan munculnya kejahatan yang disebut dengan "CyberCrime" atau kejahatan melalui jaringan Internet. Munculnya beberapa kasus "CyberCrime" di Indonesia, seperti pencurian kartu kredit, hacking beberapa situs, menyadap transmisi data orang lain, misalnya email, dan memanipulasi data dengan cara menyiapkan perintah yang tidak dikehendaki ke dalam programmer komputer. Sehingga dalam kejahatan komputer dimungkinkan adanya delik formil dan delik materil. Delik formil adalah perbuatan seseorang yang memasuki komputer orang lain tanpa ijin, sedangkan delik materil adalah perbuatan yang menimbulkan akibat kerugian bagi orang lain (berdasarkan makalah Pengamanan Aplikasi Komputer Dalam Sistem Perbankan dan Aspek Penyelidikan dan Tindak Pidana). Adanya CyberCrime telah menjadi ancaman stabilitas, sehingga pemerintah sulit mengimbangi teknik kejahatan yang dilakukan dengan teknologi komputer, khususnya jaringan internet dan intranet.

Mengacu pada kasus - kasus CyberCrime yang tercatat banyakk terjadi oleh National Consumer League (NCL) dari Amerika yang cepat atau lambat menular ke Indonesia, sebagai berikut :

1. Penipuan Lelang On-line

a. Cirinya harga sangat rendah (hingga sering sulit dipercayai) untuk produk - produk yang

yang diminati, penjual tidak menyediakan nomor telepon, tidak ada respon terhadap per -

tanyaan melalui email, menjanjikan produk yang sedang tidak tersedia.

b. Resiko Terburuk adalah pemenang lelang mengirimkan cek atau uang, dan tidak memperoleh

produk atau berbeda dengan produk yang diiklankan dan diinginkan.

c. Teknik Pengamanan yang disarankan adalah menggunakan agen penampungan pembayaran

(escrow accounts services) seperti www.escrow.com dengan biaya sekitar 5% dari harga

produk. Agen ini akan menyimpan uang Pembeli terlebih dahulu dan mengirimkannya ke Pen-

jual hanya setelah ada konfirmasi dari Pembeli bahwa barang telah diterima dalam kondisi

yang memuaskan.

2. Penipuan Saham On-line

a. Cirinya tiba - tiba Saham Perusahaan meroket tanpa info pendukung yang cukup.

b. Resiko Terburuk adalah tidak ada nilai riil yang mendekati harga saham tersebut, kehilangan

seluruh jumlah investasi dengan sedikit atau tanpa kesempatan untuk menutup kerugian yang

terjadi.

c. Teknik Pengamanan antara lain www.stockdetective.com punya daftar negatif saham - saham.

3. Penipuan Pemasaran Berjenjang On-line

a. Berciri mencari keuntungan dari merekrut anggota, menjual produk atau layanan secara fiktif.

b. Resiko Terburuk adalah ternyata 98% dari investor yang gagal.

c. Teknik Pengamanan yang disarankan adalah jika menerima junk mail dengan janji yang bom-

bastis, lupakan saja dan hapuslah pesan itu.

4. Penipuan Kartu Kredit (kini sudah menular di Indonesia)

a. Berciri, terjadinya biaya misterius pada tagihan kartu kredit untuk produk atau layanan

Internet yang tidak pernah dipesan oleh kita.

b. Resiko Terburuk adalah korban bisa perlu waktu yang lama untuk melunasinya.

c. Teknik Pengamanan yang disarankan antara lain gunakan mata uang Beenz untuk transaksi

online, atau jasa Escrow, atau jasa Transfer Antar Bank, atau jasa Kirim Uang Western

Union, atau pilih hanya situs - situs terkemuka saja yang telah menggunakan Payment Security

seperti VeriSign.

Untuk menindak lanjuti CyberCrime tentu saja diperlukan CyberLaw (Undang - undang khusus dunia Cyber/Internet). Selama ini landasan hukum CyberCrime yang di Indonesia menggunakan KUHP (pasal 362) dan ancaman hukumannya dikategorikan sebagai kejahatan ringan, padahal dampak yang ditimbulkan bisa berakibat sangat fatal. Indonesia dibandingkan dengan USA, Singapura, bahkan Malaysia memang cukup ketinggalan dalam masalah CyberLaw ini. Contohnya Singapura telah memiliki The Electronic Act 1998 (UU tentang transaksi secara elektronik), serta Electronic Communication Privacy Act (ECPA), kemudian AS mempunyai Communication Assistance For Law Enforcement Act dan Telecommunication Service 1996.

Faktor lain yang menyebabkan ketertinggalan Indonesia dalam menerapkan CyberLaw ini adalah adanya ke-strikean sikap pemerintah terhadap media massa yang ternyata cukup membawa pengaruh bagi perkembangan CyberLaw di Indonesia. Sikap pemerintah yang memandang minor terhadap perkembangan internal saat ini, telah cukup memberikan dampak negatif terhadap berlakunya CyberLaw di Indonesia. Kita lihat saja saat ini, apabila pemerintah menemukan CyberCrime di Indonesia, maka mereka "terpaksa" mengkaitkan CyberCrime tersebut dengan hukum yang ada, sebut saja KUHP, yang ternyata bukanlah hukum yang pantas untuk sebuah kejahatan yang dilakukan di CyberSpace. Akhirnya pemerintah, dalam hal ini POLRI, sampai saat ini ujung - ujungnya lari ke CyberLaw Internasional yang notabene berasal dari AS.

Berdasarkan sikap pemerintah diatas, menurut RM. Roy Suryo, pada waktu dulu selalu saja menganaktirikan Informasi yang berasal dari Internet. Bagi pemerintah, internet tersebut lebih banyak memberikan mudharat dari pada manfaatnya. Sehingga, image internet itu sendiri di masyarakat lebih terasosi sebagai media pornografi. Padahal di negara - negara maju, sebut saja USA, Singapura, dan Malaysia, mereka telah dapat memposisikan internet sebagai salah satu pilar demokrasi di negaranya, bahkan untuk Malaysia dan Singapura, mereka benar - benar memanfaatkan internet sebagai konsep Visi Infrastruktur Teknologi mereka. Meskipun demikian, Indonesia ternyata juga memiliki konsep yang serupa dengan hal yang disebut diatas, yaitu Nusantara 21, akan tetapi muncul kerancuan dan kebingungan masyarakat terhadap kontradiksi sikap pemerintah tersebut, sehingga masyarakat menjadi tidak percaya atau ragu - ragu terhadap fasilitas yang terdapat di internet. Hal ini merupakan faktor tambahan kenapa Indonesia cukup ketinggalan dalam menerapkan CyberLaw. Adanya masa kekosongan CyberLaw ini di Indonesia, tentu saja membuat para hacker merasa leluasa untuk bertindak semaunya di CyberSpace, untuk mengantisipasi tindakan tersebut, saat ini para pakar teknologi kita seperti RM. Roy Suryo dan Onno W. Purbo bekerja sama dengan berbagai pihak, baik dari pemerinta maupun swasta, membuat rancangan CyberLaw. Mengenai rancangan CyberLaw ini, mengingat bahwa karakter CyberSpace selalu berubah cepat dan bersifat global, sehingga bentuk CyberCrime dimasa depan sangat sulit diramalkan. RM. Roy Suryo berpendapat sejak dulu bahwa sejak dulu piranti hukum selalu ketinggalan dengan teknologinya, sehingga dalam CyberLaw ini nantinya akan terdapat beberapa pasal yang bersifat terbuka, artinya selain pasal - pasal tersebut bisa diamandemen, juga dpat dianalogikan terhadap hal - hal yang bersifat global.

Landasan Hukum CyberCrime di Indonesia, adalah KUHP (pasal 362) dan ancaman hukumannya dikategorikan sebagai kejahatan ringan, padahal dampak yang ditimbulkan oleh CyberCrime bisa berakibat sangat fatal. Beberapa indikator penyalahgunaan sarana dan prasarana di Internet, antara lain :

1. Menjamurnya warnet hampir setiap propinsi di tanah air yang dapat digunakan sebagai fasilitas

untuk melakukan tindak kejahatan CyberCrime, disebabkan tidak tertibnnya sistem administrasi

dan penggunaan Internet Protocol/IP Dinamis yang sangat bervariatif.

2. ISP (Internet Service Provider) yang belum mencabut nomor telepon pemanggil yang meng -

gunakan Internet.

3. LAN (Local Area Network) yang mengakses Internet secara bersamaan (sharing), namun

tidak mencatat dalam bentuk log file aktifitas dari masing - masing client jaringan.

4. Akses Internet menggunakan pulsa premium, dimana untuk melakukan akses ke Internet, tidak

perlu tercatat sebagai pelanggan sebuah ISP.

Berbicara mengenai tindak kejahatan (Crime), tidak terlepas dari lima faktor yang terkait, antara lain karena adanya pelaku kejahatan, modus kejahatan, korban kejahatan, reaksi sosial atas kejahatan, dan hukum. Berdasarkan beberapa pustaka, sebagian besar menyebutkan bahwa pelaku CyberCrime adalah para remaja yang berasal dari keluarga baik - baik, bahkan berotak encer. Hukum positif di Indonesia masih bersifat "lex loci delicti" yang mencakup wilayah, barang bukti, tempat atau fisik kejadian, serta tindakan fisik yang terjadi. Padahal kondisi pelanggaran yang mungkin terjadi di CyberSpace dapat dikatakan sangat bertentangan dengan hukum positif yang ada tersebut.